Traffic Analysis

- The purpose of Traffic Analysis is filter malicious traffic

Firewall

- 防火墙:抵御恶意流量的屏障

- Design Goals

- 所有内部到外部、外部到内部的流量,必须经过防火墙

- 只有被授权的流量允许通过

- 防火墙本身能抵御渗透

- Design Techniques

- Service Control:指定允许通过的协议类型

- Direction Control:指定特定协议的流量方向

- User Control:指定允许访问流量的用户

- Behavior Control:指定特定协议的使用方式

- Types of Firewalls

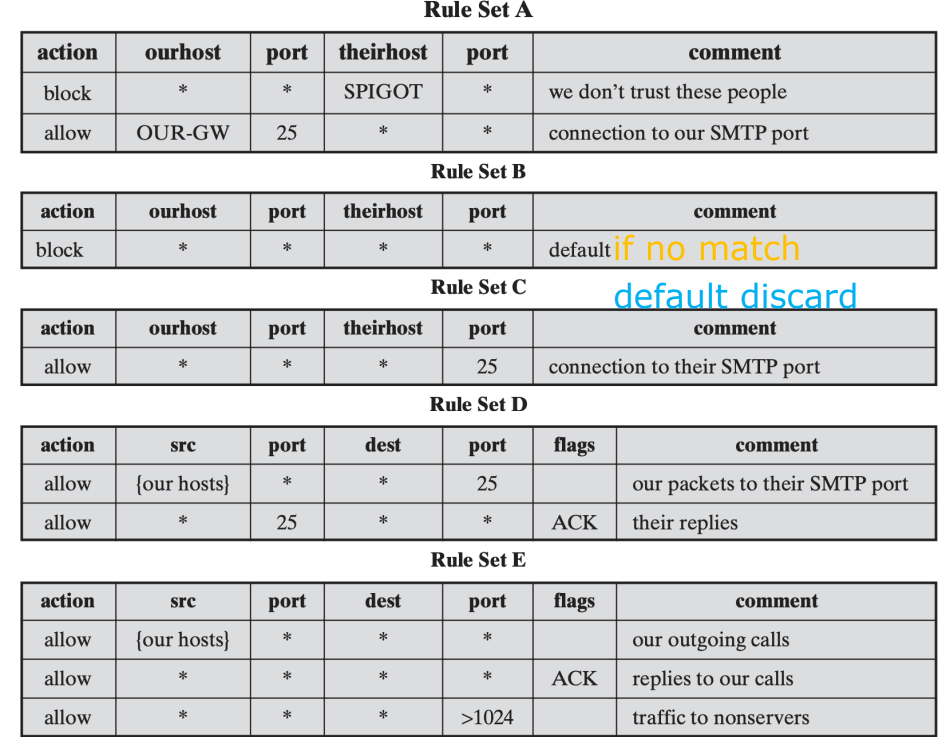

- Packet Filtering Firewall

- 使用一系列的协议控制来往的 IP 包

- 缺点

- 只支持简单的过滤规则,而没有综合分析的机制或是更复杂的处理策略

- 不涉及更高层的内容,比如 应用层

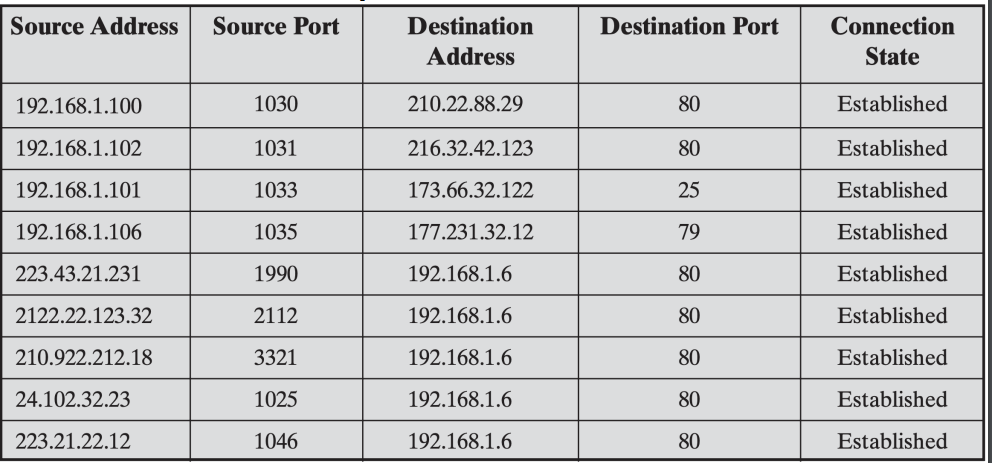

- Stateful Inspection Firewall

- 包本身及其内容都会作为防火墙的衡量因素

- 相比于 Packet Filtering Firewall,会通过 Connection State 记录当前连接状态并进行决策

- Application Proxy Firewall

- 应用层 网关,作为应用层流量的中继

- Circuit-level Proxy Firewall

- 传输层 网关,作为传输层 TCP 数据报的中继

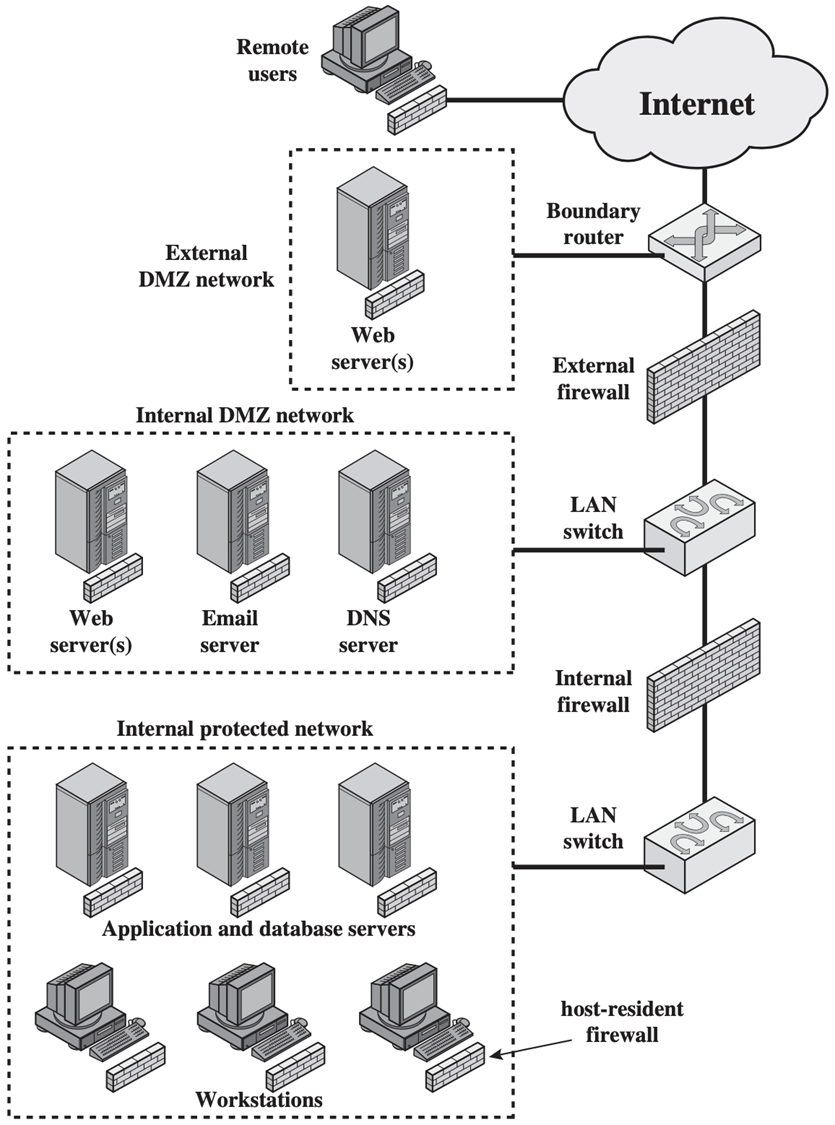

- Applications - where firewalls stand?

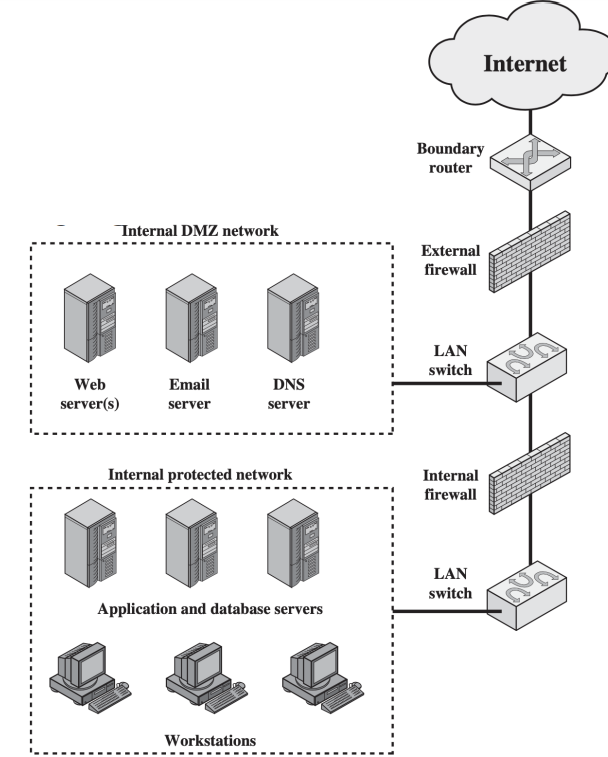

- DMZ Networks

- DMZ: DeMilitarized Zone 非军事区

- External Firewall:为 DMZ 中的服务器(如 DNS server / Email server / Web server)提供访问控制和保护,同时保证它们与外部通信的基本需要

- Internal Firewall:使用更严格的过滤,以保护内部网络受来自外部或 DMZ 的攻击;同时保护内部网络不相互干扰

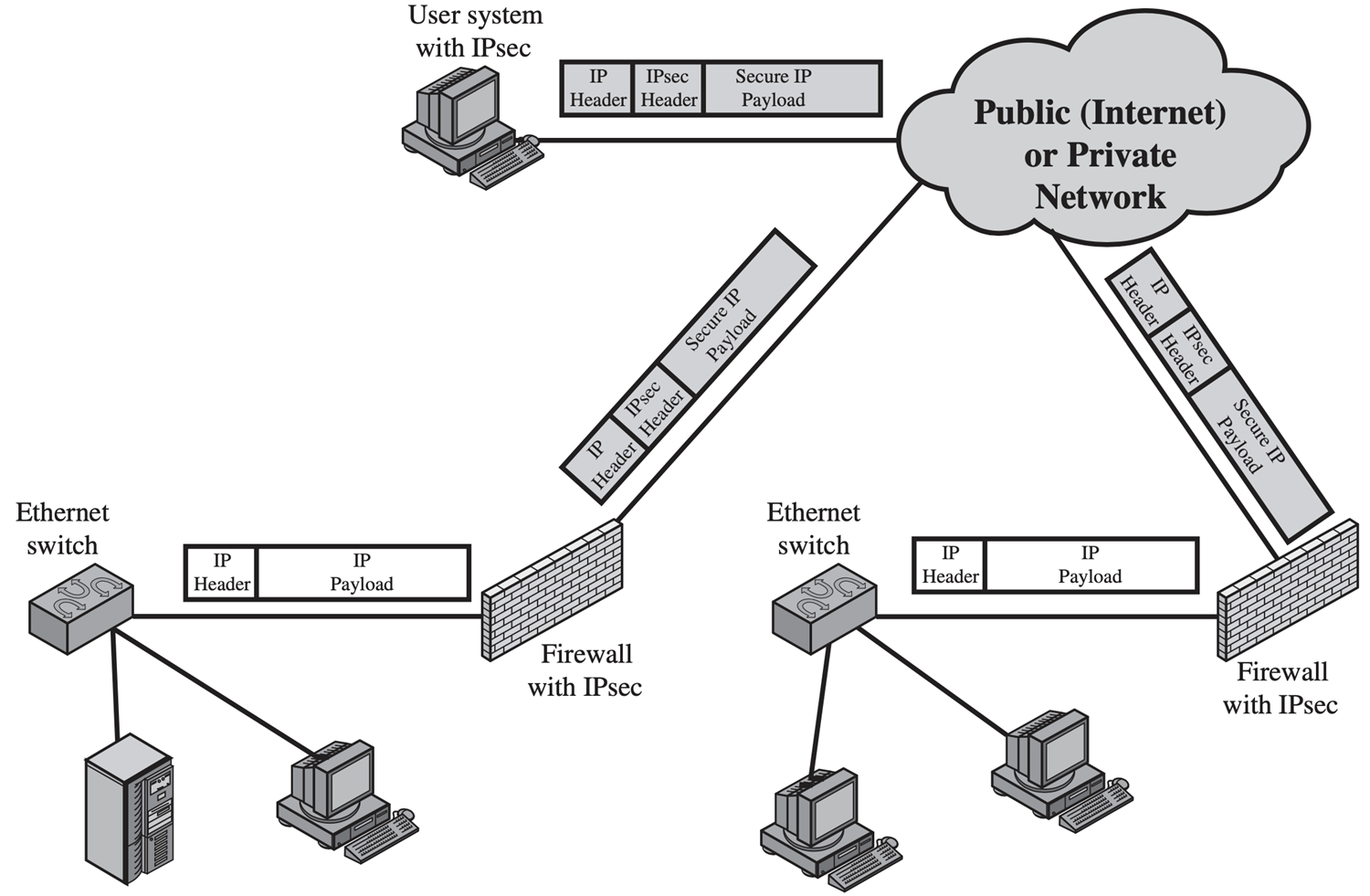

- Virtual Private Networks

- Distributed Firewalls

- 分布式防火墙的架构中,独立防火墙设备和基于主机的防火墙可以在中央管理控制下协同工作

- DMZ Networks

Intrusion Detection System

- 更多时候,需要对流量模式进行观察和统计,相比于 防火墙,入侵检测系统 可以实现模式检测

- 防火墙可以实现主动过滤,而入侵检测系统只能实现被动监测

Audit Record

- Native Audit Record:使用系统中现有的软件收集用户的活动信息

- Detection-Specific Audit Record:使用专门的软件收集用户活动信息

- Statistical Anomaly Detection

- Threshold Detection:计算一个特定的事件类型在一段时间间隔中的发生次数

- Profile-based Detection:检测指定用户在一段时间内的行为

- Login frequency by day and time

- Frequency of login at different locations

- Time since last login

- Elapsed time per session

- ...

- Rule-Based Detection

- 通过观察系统中的事件并应用一套 规则 来检测入侵,从而决定某一特定的活动模式是否可疑

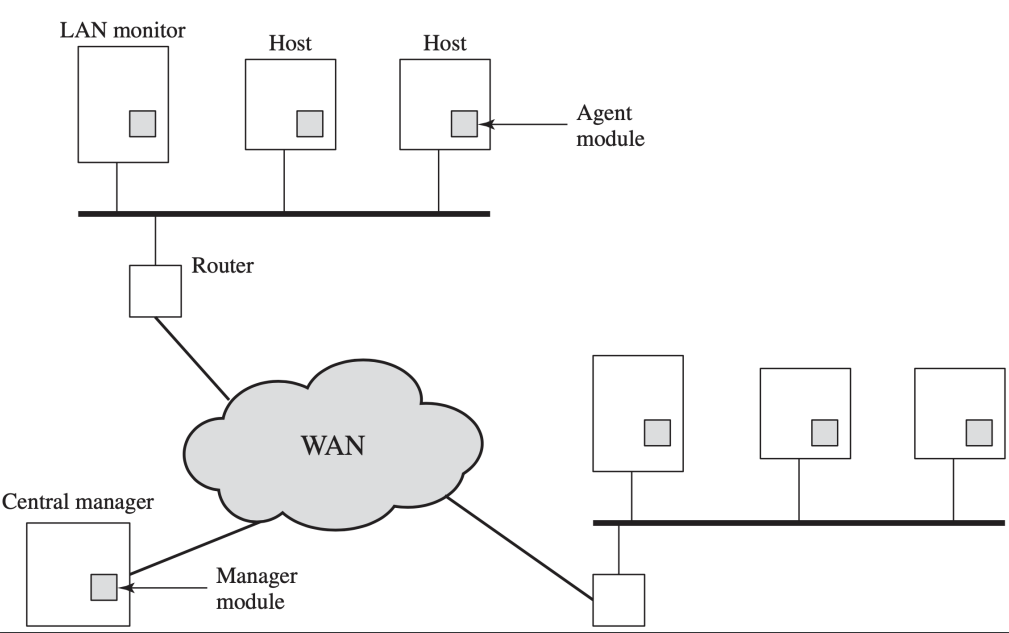

Distributed IDS

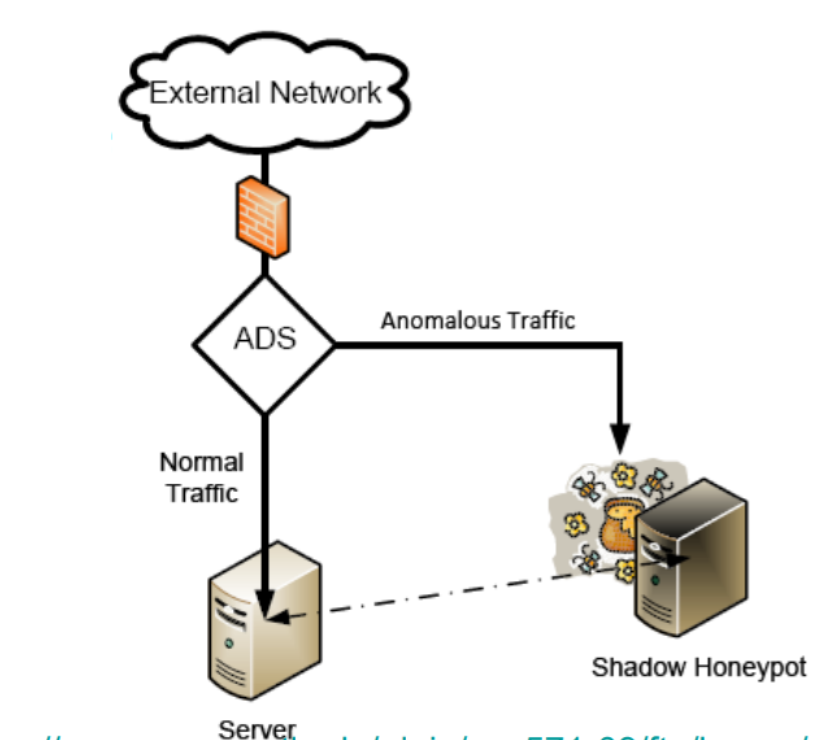

How to profile attack more? - Honeypot

Honeypot 可以引诱潜在攻击者远离关键系统,同时收集攻击者的攻击信息

How accurate is IDS?

- Detection rate / True Positive Rate (TP): 检出攻击的概率

- False Alarm / False positive Rate (FP): 错报攻击的概率

Intrusion Prevention System

- Intrusion Prevention System: an extension of IDS to attempt to block or prevent detected malicous activity.

- Anomaly detection: 区分合法用户和非法用户的行为,类似白名单

- Signature/heuristic dection: 检测非法行为